caplon network & service monitoring

Volle Kontrolle über Ihr Netzwerk und Ihre geschäftskritischen Anwendungen

Performance, Verfügbarkeit und Sicherheit immer im Blick

caplon© network & service monitoring bietet Ihnen einen umfassenden Überblick über alle im Netzwerk ablaufenden Vorgänge und die volle Kontrolle über IT- und OT-Infrastrukturen unter Betriebs-, Planungs- und Security-Aspekten. caplon© network & service monitoring ist erweiterbar um caplon© network detection & response.

Überblick über alle im Netzwerk ablaufenden Vorgänge

- Analyse von allen relevanten Verbindungen

- Individuell einstellbare Dashboards mit flexibel konfigurierbaren Widgets

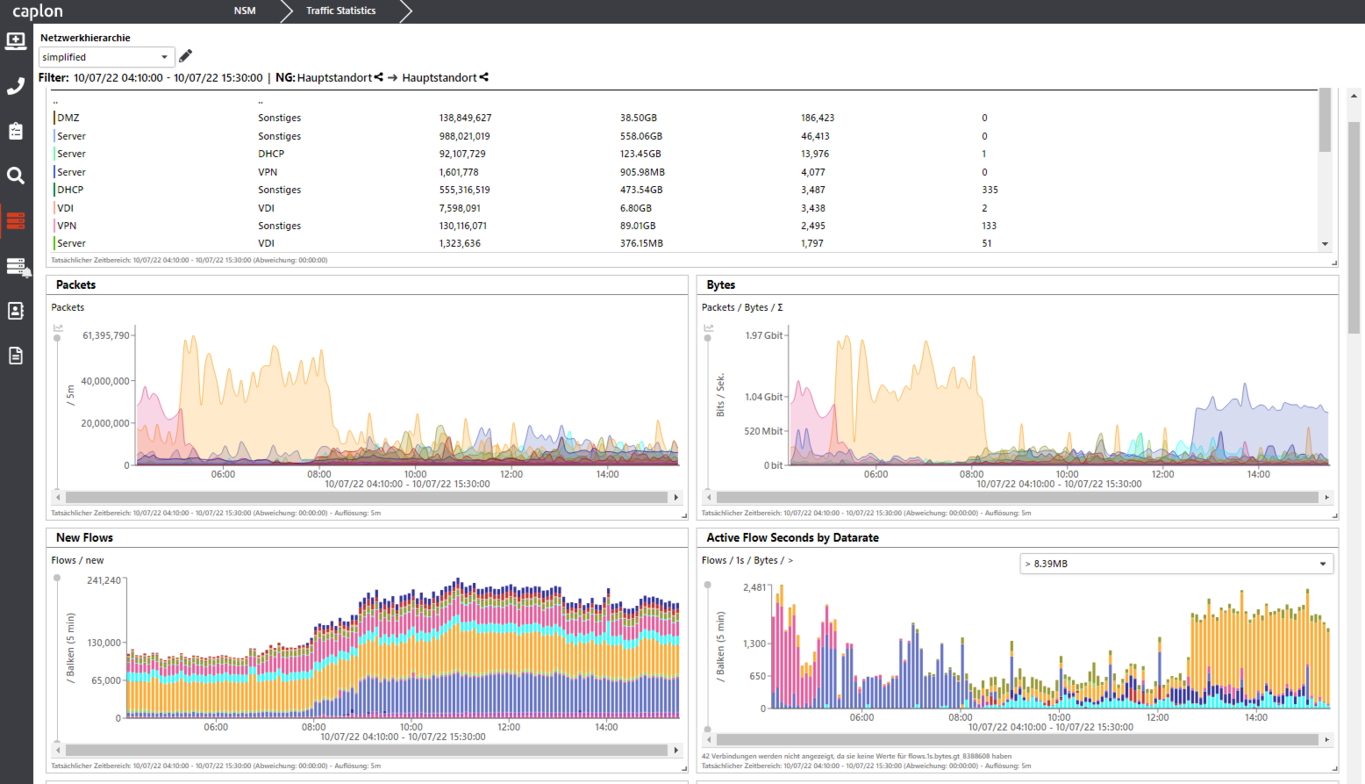

- Ermittlung wichtiger Kenngrößen aus dem Netzwerk

– Bandbreitenanalysen

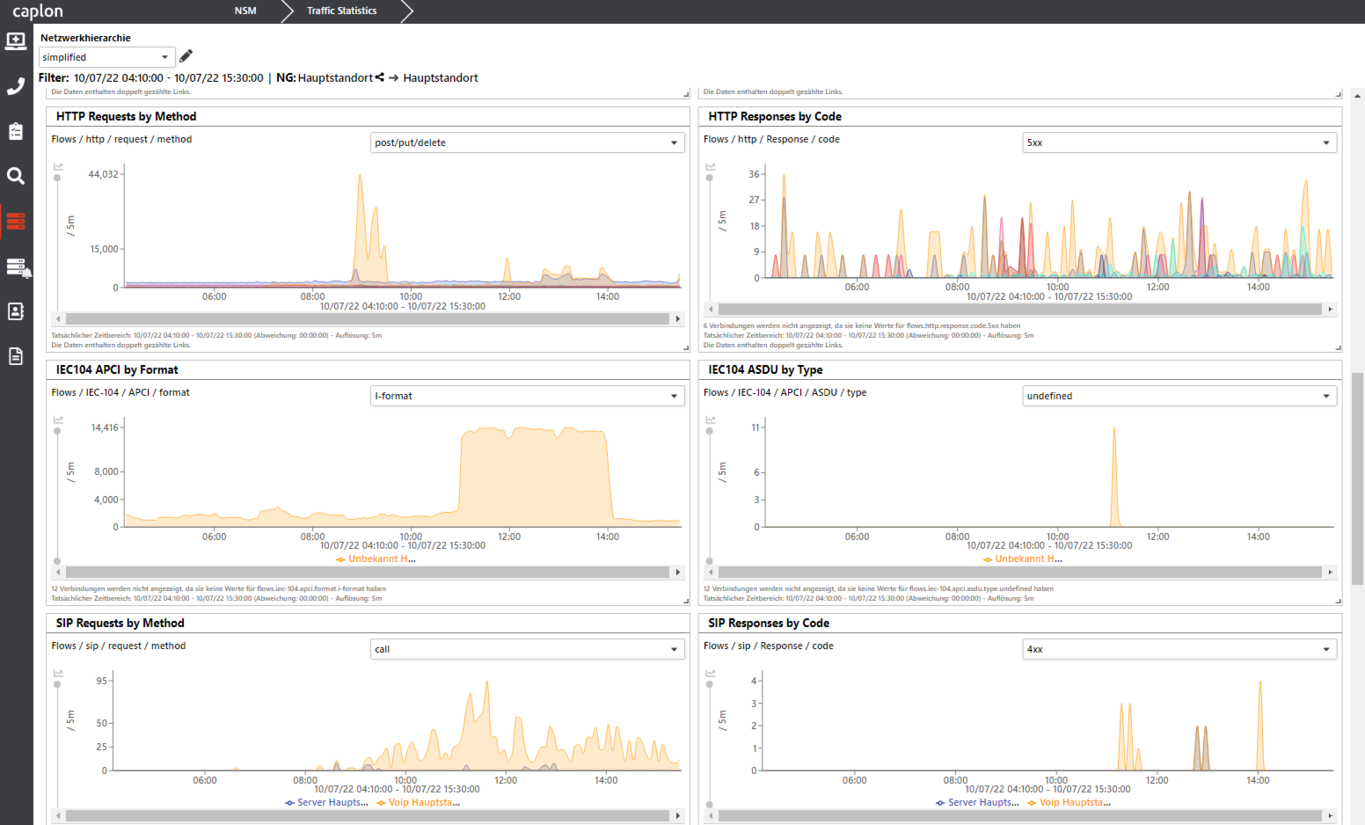

– Verteilung der Netzwerkprotokolle

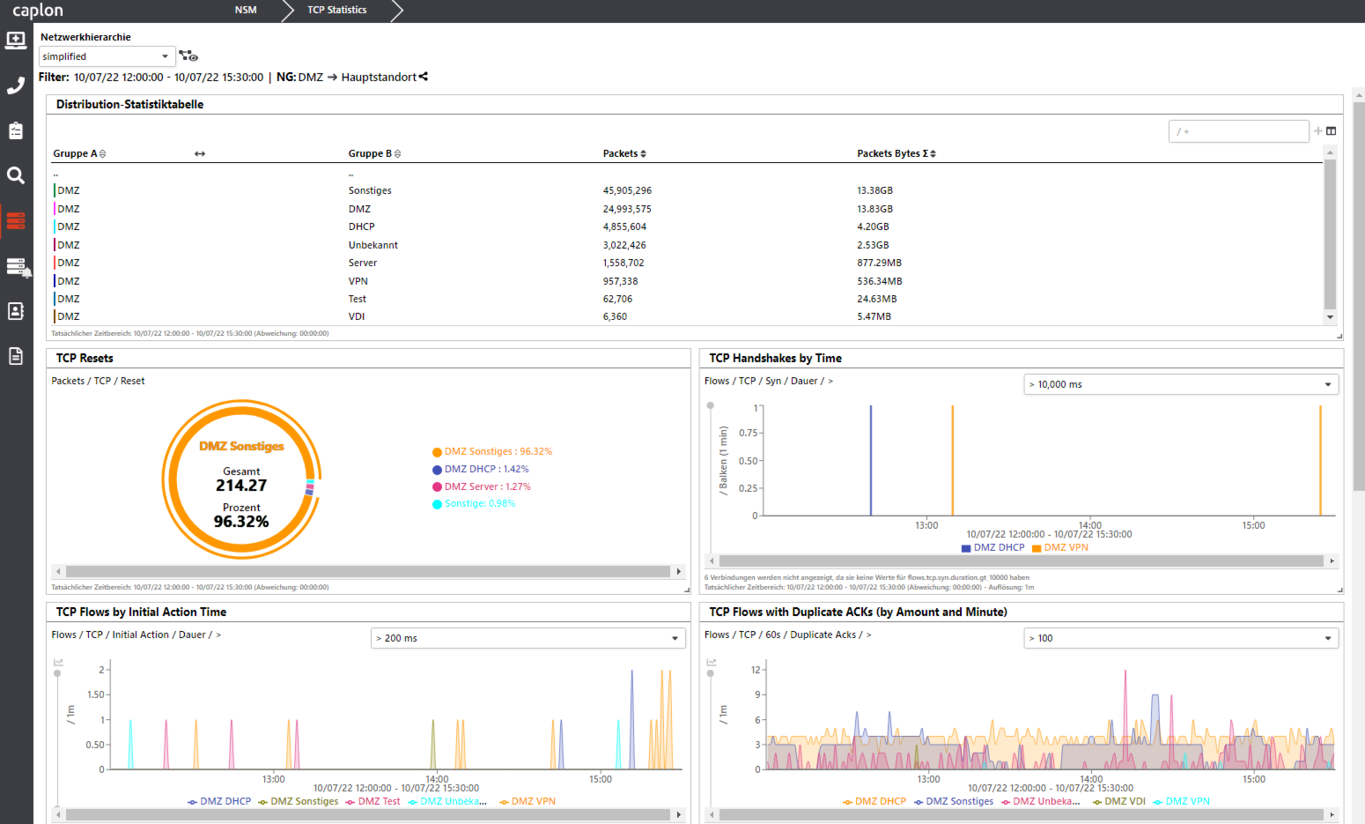

– Packet Analysen, TCP Analysen, Flow Analysen - DPI und Protokollanalysen

– Reaktions- und Responsezeiten von Servern

– Auswertung von Error Codes, u.v.m.

Frühzeitige Erkennung von technischen Störungen & Performance-Einbrüchen

- zeitliche Analyse relevanter Leistungsdaten

- aktive Alarmierung bei Über- oder Unterschreiten von Schwellwerten oder Abweichungen vom Normalverhalten

- frühzeitige Erkennung von Fehlkonfigurationen in Produktionssteuerungen

- kontinuierliche Überwachung von SLA- und KPI-Werten (Vermeidung von Vertragsstrafen)

Schnelle und erfolgreiche Bearbeitung von Supportfällen

- weniger Ausfallzeiten durch schnelle Fehlerlokalisierung

- toolgestützte Störungsanalyse (Drill-Down)

- tiefgehende Analysemöglichkeiten durch schnellen Zugriff auf relevante Netzwerkpakete (DPI)

- Wireshark-Integration: Live-Tracing mittels Wireshark-Plugin über Netzsegment-Grenzen hinweg

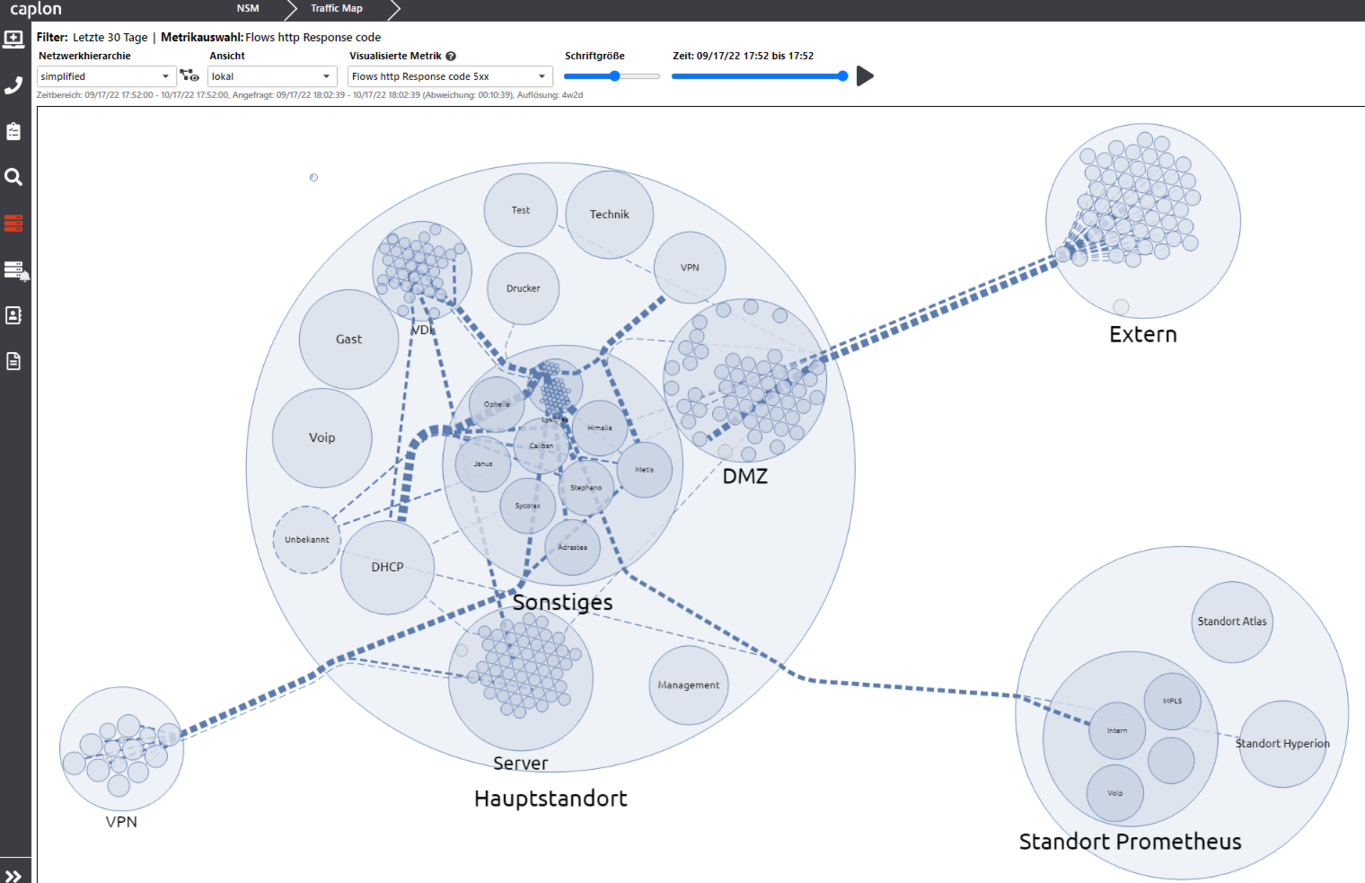

Visualisierung der Kommunikation – Erkennung von Anomalien

- Visualisierung aller im Netzwerk kommunizierenden Geräte mit den dazugehörenden Kommunikationsflüssen

- Erkennung ungewollter Kommunikationsbeziehungen und fremder Geräte - Schatten IT

- Erkennung von Störungen im zeitlichen Verlauf

- Unterschiedliche Sichten auf die Netzwerkdaten

- geographische Kriterien (Standorte, RZs)

- Netzsegmente (DMZ, MZ, Subnetze)

- funktional (Web-, DB-, Application-Server)

- Optionale Anbindung an eine CMDB

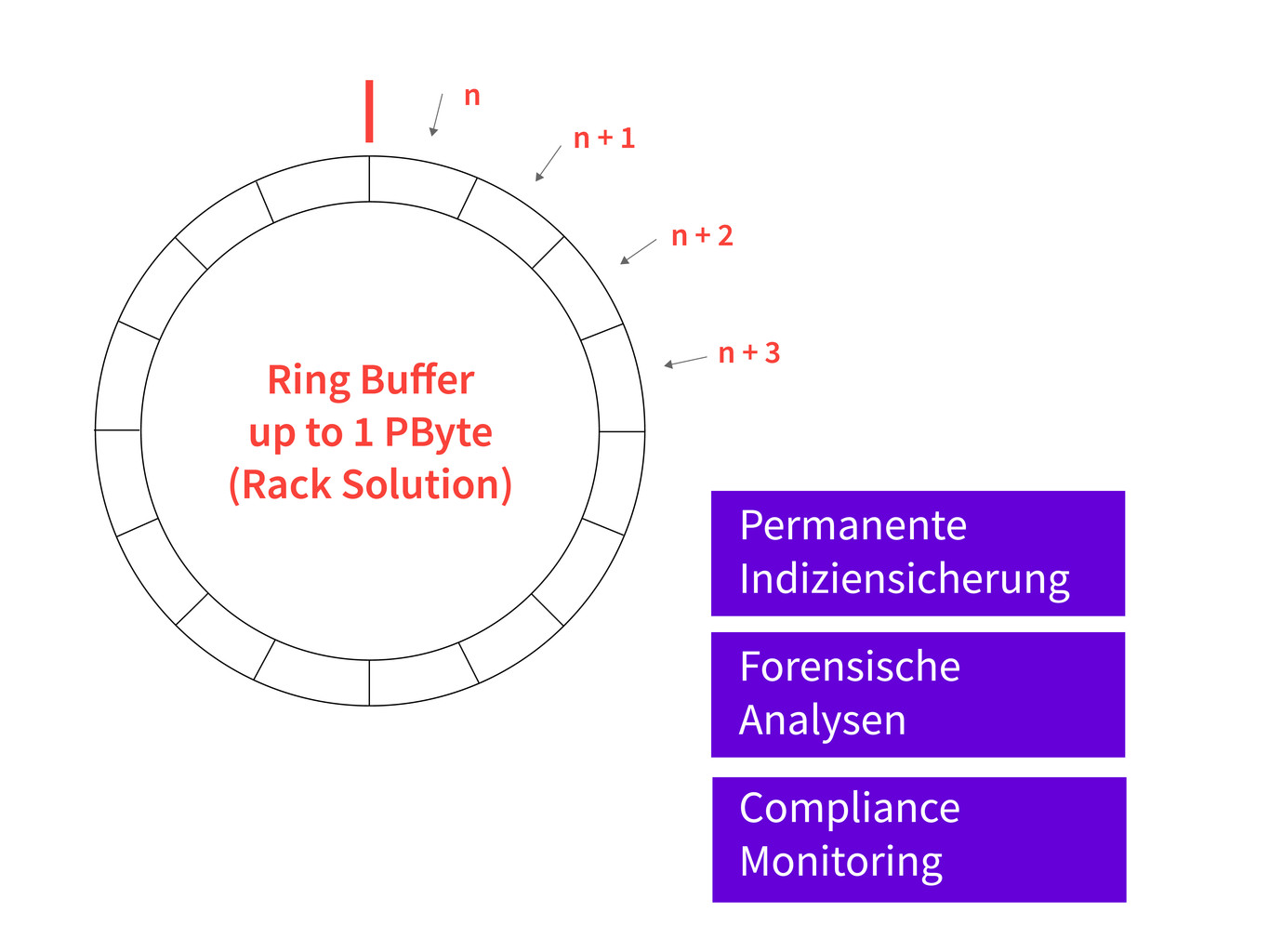

In die Vergangenheit reisen - mit dem Flugschreiber fürs Netzwerk

Ihre Daten werden kontinuierlich in einen Ringbuffer geschrieben. So lassen sich Netzwerkprobleme oder Sicherheitsvorfälle auch im Nachhinein analysieren.

- Permanente Indiziensicherung - Datenspeicherung bis in den Peta-Byte-Bereich mit zusätzlichen Storage-Units

- Lösen von sporadisch auftretenden Problemen

- Forensische Analysen - Sicherheitsvorfälle im Nachhinein analysieren

- Compliance Monitoring - Einhaltung von Compliance-Anforderungen überprüfbar machen

- Sicherung von Daten durch Erstellung von Ringbuffer-Snapshots

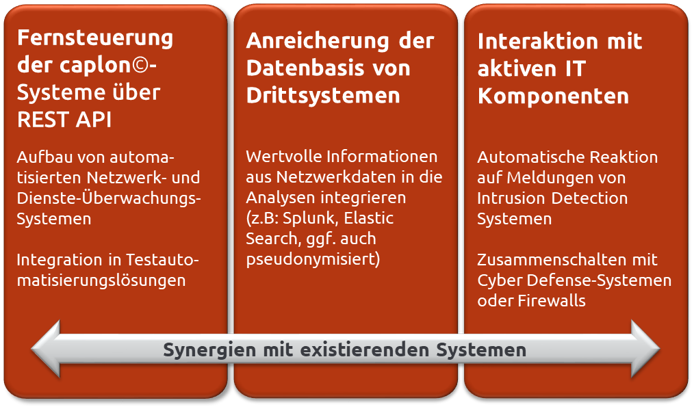

Synergien mit Bestandsystemen durch offene Schnittstellen und Automatisierbarkeit

- Integration in automatisierte Überwachungssysteme und Kopplung mit Intrusion Detection Systemen

- Integration in Testautomatisierungslösungen

- Bereitstellung wertvoller Informationen aus Netzwerkdaten für Drittsysteme, z.B. SIEM-Systeme

- Interaktion mit aktiven IT-Komponenten (Cyber Defence Systems, Security Data Collection, Firewalls, …)

Vorteile von caplon network & service monitoring

Leicht integrierbar

- schneller und einfacher Rollout

- komplett passiv – keine negativen Wechselwirkungen

- smarter Einstieg durch skalierbaren und modularen Aufbau

- Synergien mit Bestandssystemen durch offene Schnittstellen

Ein Tool für Operation- und Security Teams

- Einheitliche Sicht aufs Netzwerk für Betrieb & Security - „Breaking The Silos“

- Abgrenzung von technischer Störung und Cyber-Angriff möglich

- Erweiterbar um caplon© network detection & response

Analyse in beliebiger Tiefe

- Dynamisch-adaptive Detailanalyse: von Flow-Sicht bis detaillierte Sicht auf Netzwerkpakete (DPI)

- Drill-Down Optionen bis zur gewünschten Detailtiefe

- Zugriff auf mitgeschnittene Netzwerkpakete für tiefergehende Analysen (caplon network recording)

Flexibilität & Customizing

- schnelle Umsetzung von kundenspezifischen Analysen und Funktionalitäten

- kurze Release-Zyklen bei Bedarf

- keine starre Roadmap, flexible Integration von Kundenwünschen